Hola a todos,

Entiendo que dependiendo los sistemas, las

vulnerabilidades o faltas en las medidas de seguridad que tengan dichos sistemas…

esto genera posible forma de atacar, por tal razón no hablo de un ataque específico,

sino más bien de una metodología a seguir como un plan para poder edificar un

ataque efectivo en frente cualquier sistema.

Delito a cometer:

Robar la Base de Datos completa de un sistema Web.

Objetivo:

Sistema Web.

Métodos:

Para este ataque especificaremos diferentes oportunidades

de ataques, pero el más importante es la enumeración.

Análisis:

1. Crear una estrategia de análisis inicial.

2. Preparar plan General.

Enumeración:

1. En este punto realizaremos recolección de todas las

informaciones que se pueda encontrar de este sistema que deseamos atacar sin

realizar consultas directas al sistema (Buscaremos en internet para ver que

encontramos, clientes, publicaciones, relacionados, etc.).

2. Luego esas informaciones la organizaremos y

analizaremos.

3. Ahora recolectaremos todas las informaciones que

podamos captar del sistema directamente, para esto nos apoyaremos de realizar:

A.

Scan al sistema web.

B.

Consultas directas.

C.

Generar errores.

D.

Identificar sistemas, versiones, software, tecnología utilizada, nomenclatura

de nombre de usuarios, etc.

E.

Leer sus políticas y reglamentos de utilización.

F.

Identificar clientes, usuarios, propietarios, etc.

Seguridad:

1. Revisar métodos de seguridad utilizado en base a

las enumeraciones y tecnología encontradas.

2. Entender sus políticas de seguridad.

3. Identificar sus estrategias de seguridad.

4. Conocer acerca de Tecnologías usadas para asegurar

el sistema.

Vulnerabilidades:

1. En base a las versiones identificadas en el proceso

de enumeración, realizaremos una lista de todas las posibles vulnerabilidades

que pueda tener el sistema.

2. Clasificar las vulnerabilidades por prioridad

(Critica, Alta, Media, Baja, info).

3. Buscar exploit y formas de explotar estas

vulnerabilidades.

4. Buscar los métodos hardening que se utilizan para

estas tecnologías identificadas.

5. Leer informaciones acerca de bug de las tecnologías

utilizadas.

6. Revisar las configuraciones default que puedan haber

dejado a la hora de implementar este sistema.

7. Revisar los métodos utilizados de intercambio de información

con sus usuarios (Correo, Password, chat, etc.).

Usuarios:

1. Analizar los distintos tipos de usuarios, clientes,

proveedores o relacionados.

2. Analizar las informaciones de los usuarios para

generar ataques.

3. Leer las políticas para los usuarios.

Recursos:

1. Identificar lista de recursos necesarios.

2. Recolectar software y herramientas a utilizar.

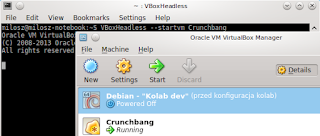

3. Recolectar equipos y servicios necesarios para

poder realizar el ataque.

4. Formar Team colaborativo (Si es necesario).

Preparación:

1. Edificar estrategia de ataque en base a las

informaciones recolectadas y analizadas.

2. Preparar exploit y aprovechamientos de las vulnerabilidades

encontradas.

3. Preparar métodos de ataques para los usuarios de

ser necesario.

4. Preparar métodos de cubrir huellas para evitar ser

detectado.

5. Preparar Estrategia definitiva de ataque.

Ataque:

1. Activar las medidas de cubrir nuestra huella.

2. Proceder con el ataque.

3. Sacar informaciones.

4. Realizar limpieza de huella.